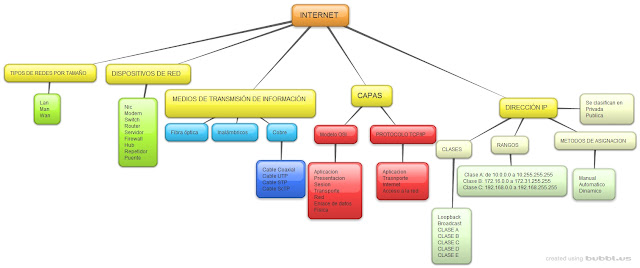

1. Que es Internet ?

2. Tipos de Redes: Lan Man, y Wan.

3. Dispositivos de Red: Nic, Modem, Switch, Router, Servidor, Firewall, Hub, Repetidor, Puente,

4. Medios de transmisión: Cobre, Fibra óptica e inalámbricos

5. Que es un ISP

1)Internet es un conjunto descentralizado de redes de comunicacion interconectadas que utilizan la familia de protocolos TCP/IP, lo cual garantiza que las redes físicas heterogéneas que la componen funcionen como una red lógica única de alcance mundial.

2) RED LAN: Una red de área local, red local o LAN (del inglés local area network) es la interconexión de varias computadoras y periféricos.

Su extensión está limitada físicamente a un edificio o a un entorno de

200 metros, con repetidores podría llegar a la distancia de un campo de 1

kilómetro. Su aplicación más extendida es la interconexión de computadoras personales y estaciones de trabajo en oficinas, fábricas, etc.

El término red local incluye tanto el hardware como el software necesario para la interconexión de los distintos dispositivos y el tratamiento de la información.

RED WANUna red de área amplia, con frecuencia denominada WAN, acrónimo de la expresión en idioma inglés wide area network, es un tipo de red de computadoras

capaz de cubrir distancias desde unos 100 hasta unos 1000 km,

proveyendo de servicio a un país o un continente. Un ejemplo de este

tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible).

Muchas WAN son construidas por y para una

organización o empresa particular y son de uso privado, otras son

construidas por los proveedores de internet (ISP) para proveer de conexión a sus clientes.

Hoy en día, Internet proporciona WAN de

alta velocidad, y la necesidad de redes privadas WAN se ha reducido

drásticamente, mientras que las redes privadas virtuales que utilizan cifrado y otras técnicas para hacer esa red dedicada, aumentan continuamente.

Normalmente la WAN es una red punto a

punto, es decir, red de paquete conmutado. Las redes WAN pueden usar

sistemas de comunicación vía satélite o de radio.

RED MAN :Una red de área metropolitana (Metropolitan Area Network o MAN, en inglés) es una red de alta velocidad (banda ancha)

que da cobertura en un área geográfica extensa, proporciona capacidad

de integración de múltiples servicios mediante la transmisión de datos,

voz y vídeo, sobre medios de transmisión tales como fibra óptica y par

trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como

la red mas grande del mundo una excelente alternativa para la creación

de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran

estabilidad y la carencia de interferencias radioeléctricas, las redes

MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

Las Redes MAN BUCLE, se basan en

tecnologías Bonding, de forma que los enlaces están formados por

múltiples pares de cobre con el fin de ofrecer el ancho de banda

necesario.

Además esta tecnología garantice SLAS´S

del 99,999, gracias a que los enlaces están formados por múltiples

pares de cobre y es materialmente imposible que 4, 8 ó 16 hilos se

averíen de forma simultanea.

El concepto de red de área metropolitana representa una evolución del concepto de red de área local

a un ámbito más amplio, cubriendo áreas mayores que en algunos casos no

se limitan a un entorno metropolitano sino que pueden llegar a una

cobertura regional e incluso nacional mediante la interconexión de

diferentes redes de área metropolitana.

3)NIC :

La tarjeta de red, también conocida como placa de red, adaptador de red o adaptador LAN, es el periférico que actúa de interfaz de conexión entre aparatos o dispositivos, y también posibilita compartir recursos (discos duros, impresoras, etcétera) entre dos o más computadoras, es decir, en una red de computadoras.

MODEM:

Módem (del inglés modem, acrónimo de modulator demodulator; pl. módems)es el dispositivo que convierte las señales digitales en analógicas

(modulación) y viceversa (demodulación), permitiendo la comunicación

entre computadoras a través de la línea telefónica o del cablemódem. Este aparato sirve para enviar la señal moduladora mediante otra señal llamada portadora.

SWITCH:

El Switch (o conmutador) trabaja en las dos primeras capas del

modelo OSI, es decir que éste distribuye los datos a cada máquina de

destino, mientras que el hub envía todos los datos a todas las máquinas

que responden. Concebido para trabajar en redes con una cantidad de

máquinas ligeramente más elevado que el hub, éste elimina las eventuales

colisiones de paquetes (una colisión aparece cuando una máquina

intenta comunicarse con una segunda mientras que otra ya está en

comunicación con ésta…, la primera reintentará luego).

PUENTE:

Es el dispositivo de interconexión de redes de computadoras que opera en la capa 2 (nivel de enlace de datos) del modelo OSI.

Interconecta segmentos de red (o divide una red en segmentos)

haciendo la transferencia de datos de una red hacia otra con base en la

dirección física de destino de cada paquete.

ROUTER :

El Router permite el uso de varias clases de direcciones IP dentro de una misma red. De este modo permite la creación de sub redes.

Es utilizado en instalaciones más grandes, donde es necesaria

(especialmente por razones de seguridad y simplicidad) la creación de

varias sub redes. Cuando la Internet llega por medio de un cable RJ45,

es necesario utilizar un router para conectar una sub red (red local,

LAN) a Internet, ya que estas dos conexiones utilizan diferentes clases

de dirección IP (sin embargo es posible pero no muy aconsejado utilizar

una clase A o B para una red local, estas corresponden a las clases de

Internet).

El router equivale a un PC gestionando varias conexiones de red (los antiguos routers eran PCs)

Los routers son compatibles con NAT, lo que permite utilizarlos para

redes más o menos extensas disponiendo de gran cantidad de máquinas y

poder crear “correctamente” sub redes. También tienen la función de

cortafuegos (firewall) para proteger la instalación.

SERVIDOR:

Es un ordenador o máquina informática que está al “servicio” de otras

máquinas, ordenadores o personas llamadas clientes y que le suministran a

estos, todo tipo de información.

Por tanto un servidor en informática será un ordenador u otro tipo de

dispositivo que suministra una información requerida por unos clientes

(que pueden ser personas, o también pueden ser otros dispositivos como

ordenadores, móviles, impresoras, etc.).

Por tanto básicamente tendremos el siguiente esquema general, en el

denominado esquema “cliente-servidor” que es uno de los más usados ya

que en él se basa gran parte de internet.

FIREWALL:

O tambien llamado cortafuegos es una parte de un sistema o una red que está diseñada para bloquear

el acceso no autorizado, permitiendo al mismo tiempo comunicaciones

autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados

para permitir, limitar, cifrar, descifrar, el tráfico entre los

diferentes ámbitos sobre la base de un conjunto de normas y otros

criterios.

Los cortafuegos pueden ser implementados en hardware o software, o en

una combinación de ambos. Los cortafuegos se utilizan con frecuencia

para evitar que los usuarios de Internet no autorizados tengan acceso a

redes privadas conectadas a Internet, especialmente intranets. Todos los

mensajes que entren o salgan de la intranet pasan a través del

cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen

los criterios de seguridad especificados.

HUB:

El hub (concentrador) es el dispositivo de conexión más básico.

Es utilizado en redes locales con un número muy limitado de máquinas. No

es más que una toma múltiple RJ45 que amplifica la señal de la red

(base 10/100).

En este caso, una solicitud destinada a una determinada PC de la red

será enviada a todas las PC de la red. Esto reduce de manera

considerable el ancho de banda y ocasiona problemas de escucha en la

red.

Los hubs trabajan en la primera capa del modelo OSI

REPETIDOR:

Este dispositivo sólo amplifica la señal de la red y es útil en las redes que se extienden grandes distancias.

4)COBRE: El cobre se debe utilizar en distancias que no rebasen 90 metros, que es

lo que pide el estándar en un sistema horizontal; “cumple perfectamente

los anchos de banda que pide el estándar, soporta las aplicaciones que

tiene Ethernet y ahora lo que se maneja como máximo de ancho de banda

digital es 10GB Ethernet, que lo puede soportar tranquilamente una

categoría 5e o 6 en cobre”.

La fibra era muy segura y confiable pero realmente es más fácil hacerle

una derivación o un tap para sacarle información sin necesidad de

abrirla y tocar el hilo interno de fibra óptica.

el cobre aunque se puede detectar, es más difícil tomar la señal porque

son varias las señales involucradas y además vienen en pares, uno de

transmisión y otro de recepción, en lo que son redes Ethernet.el cobre es lo más práctico y barato para utilizar, UTP categoría 6 o 6a

para distribución de señal en caso de usuarios o FTP ambientes de alta

densidad; por ejemplo, data center, call center o lugares que requieren

muchos servicios y usuarios con poco espacio. Se recomienda que sea

blindado por las mismas características del ambiente, ya que las

máquinas son más potentes.

FIBRA OPTICA:En una instalación de distancias mayores a 90 metros horizontales es

cuando se sugiere un cableado de fibra óptica en el escritorio, aunque

ésta forma parte del cableado estructurado como tal, porque se pone en

la parte de su sistema del backbone o del cableado vertical, siempre y

cuando se rebasen 90 metros, que es lo que solicita el estándar

ANSI/TIA/EIA-568-B llámese B.1, que es de condiciones generales para

sistemas de cableado estructurado, o la parte del 568-B.2, que es

categoría 5e en cobre y categoría 6 ANSI/TIA/EIA-568-B.2-1 y sería la

ANSI/TIA/EIA-568-B.3 para fibra óptica.Depende mucho de las aplicaciones y del equipo activo. “Hay varios

estándares en la IEEE que manejan el Ethernet 802.3 en la que, por

ejemplo, si los switches manejan aplicaciones de 1000 base-X, que es una

onda corta o un 1000 base-LX de onda larga, ahí es donde se sugiere

fibra óptica y, de acuerdo con la aplicación o distancia, se recomiendo

multimodo de 62.5, monomodo de 8.3, 9 o 10 y fibra óptica multimodo de

50 micras, tiene periodos más largos de instalación a diferencia del cobre, pero tiene la

gran ventaja de que su ancho de banda es infinito, independientemente

de lo que solicita el estándar a los fabricantes y que además es inmune a

interferencias electromagnéticas o de radiofrecuencia, porque no es un

conductor sino al fin de cuentas es un hilo de fibra de vidrio, pero las

aplicaciones que soporta son infinitas.

REDES INALAMBRICAS:éstas se sugieren cuando no hay un acceso a interconexión a cableado,

tienen la ventaja de que no necesitan infraestructura física que pueda

ser costosa con respecto del sistema de cableado estructurado; sin

embargo, los anchos de banda que se manejan son menores a lo que se

tienen disponibles en un sistema de cableado. Las posibles desventajas es que dependiendo de dónde estén instalado

el sistema de wireless haya absorción de radiofrecuencia o pueda haber

interferencia radiofónica o intrusión para poder robar información.

5) ISP: son las siglas de Internet Service Provider Proveedor de Servicios de Internet,

una compañía que proporciona acceso a Internet. Por una cuota mensual,

el proveedor del servicio te da un paquete de software, un nombre de

usuario, una contraseña y un número de teléfono de acceso. A través de

un módem (a veces proporcionado también por el ISP), puedes entonces

entrar a Internet y navegar por el World Wide Web, el USENET, y envíar y

recibir correo electrónico.

Además de trabajar con indivíduos, los ISPs también sirven a

compañías grandes, proporcionando una conexión directa de las redes de

la compañía a Internet. Los mismos ISPs están conectados unos a otros a

través de Puntos de Acceso de Red.